Организация информационной безопасности

13 апреля, 2016

13 апреля, 2016  admin

admin Организация информационной безопасности начинается с «Политики информационной безопасности» — внутреннего документа, содержащего в себе ее основные принципы, используемые защитные механизмы и правила их эксплуатации.

Основой этой политики в коммерческом банке является общая политика безопасности организации. Часто информационную безопасность рассматривают как часть общей системы безопасности. Постоянное сравнение базовых принципов защиты организации и механизмов защиты информационной системы может привести к значительному росту ее надежности и эффективности.

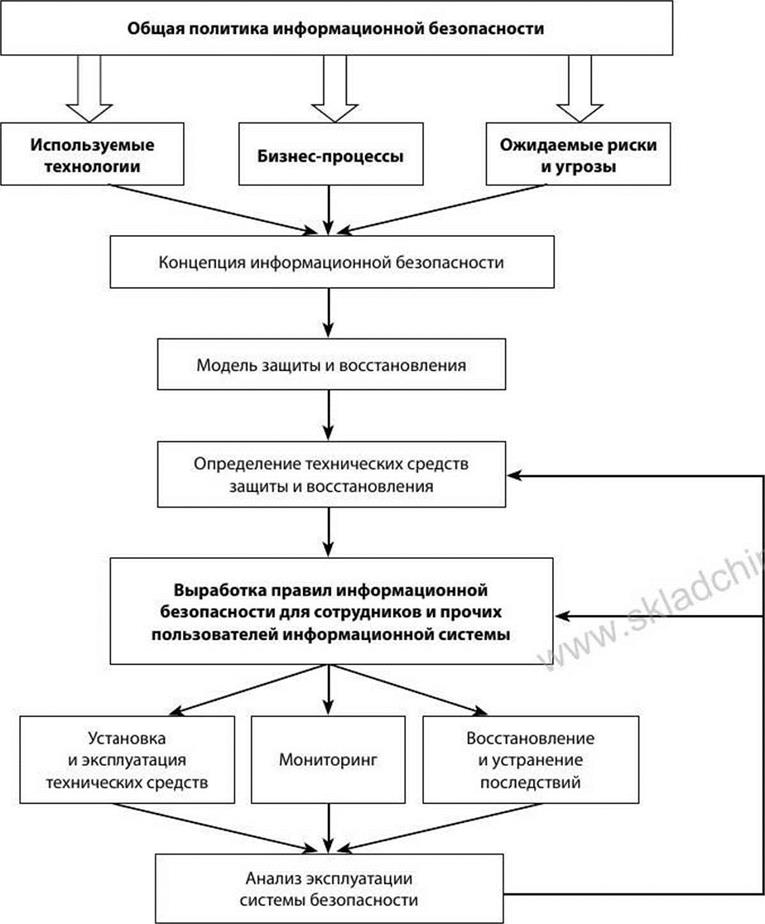

Однако система информационной безопасности тесно связана с техническими проблемами, решение которых может потребовать значительных сроков и ресурсов, что может привести к экономической нецелесообразности использования рассматриваемых механизмов. Наиболее эффективной схемой создания политики информационной безопасности является последовательная разработка ее составляющих с привлечением специалистов из различных областей. Возможный порядок работ приведен на рисунке 9.10.

Результатом этих работ становится рабочая система информационной безопасности, регламентируемая документом «Политика информационной безопасности».

Рассмотрим пример структуры данного документа (табл. 9.7).

Такой документ позволит сотрудникам, ответственным за обеспечение информационной безопасности, контролировать систему в целом на основании общих правил, что позволит существенно сократить расходы и потери в случае различных нарушений.

Рассмотрим основные механизмы защиты информационных систем. Реализация концепции информационной безопасности, как правило, строится на стандартных механизмах. Преимуществами использования типовых решений являются надежность, наличие опыта их эксплуатации у персонала,

|

Рис. 9.10. Схема организации информационной безопасности |

прозрачность возможности реализации и низкая стоимость. Недостаток стандартных механизмов — их доступность для злоумышленника. Поэтому, используя типовые решения, следует знать об их слабых сторонах, особенно когда информация имеет высокую коммерческую стоимость и возможно привлечение злоумышленниками профессиональных специалистов в области информационной безопасности.

|

Таблица 9.7 Примерная структура политики информационной безопасности

|

Ее меры можно разделить на четыре категории.

1. Сдерживающие социальные меры. Обычно направлены на устранение первичных причин нарушений в информационном пространстве организации. К ним относятся:

• создание здорового социального климата в организации;

• снижение нагрузки на персонал и развитие системы, восстановление работоспособности сотрудников;

• разработка системы наказания за различные нарушения, в том числе и за нарушение режима информационной безопасности, информирование всех о применяемых наказаниях;

• ограничение знаний сотрудников только областью их непосредственных обязанностей;

• контроль и анализ нетипичных действий сотрудников и сторонних лиц (партнеров, клиентов);

• четкая система обучения.

2. Установка систем защиты. Ее средства основываются на программноаппаратных решениях. Обычно они предлагаются сторонними организациями и за определенную плату или бесплатно доступны для каждой организации. К техническим средствам защиты относятся:

• шифрование;

• электронные подписи и электронная аутентификация;

• развитие системы доступа к данным;

• система защиты программных ресурсов;

• система защиты аппаратных ресурсов;

• физическое ограничение доступа к аппаратным ресурсам системы.

3. Компенсационные меры. Направлены на ограничение последствий нарушений в системе. К ним относятся следующие решения:

• установка лимитов на выполнение операций;

• страхование рисков;

• создание резервных систем;

• моделирование нарушений;

• подробное регламентирование действий сотрудников в исключительных ситуациях.

4. Мониторинг нарушений. Его цель — распознавание нарушений в информационных системах, а именно:

• аудит информационной системы;

• сравнение ее показателей с независимыми источниками;

• система контрольных метрик.

Опубликовано в

Опубликовано в